Una parte interesante de GNS3 es que podemos conectar la red virtual simulada a nuestra red local real, física, a través de las interfaces de la máquina virtual sobre la que corre GNS3 y acceder tanto a los recursos de nuestro equipo como dar salida hacia Internet a la red virtual. Veamos cómo con un sencillo ejemplo. Usaremos la versión 1.5.2 de GNS3 corriendo en Windows 10 y no será necesario crear una interfaz Loopback en nuestro PC, como se indica en otros sitios. Si utilizamos una versión de GNS3 de la rama 2.x tendremos que usar otro método para conectar la red virtual a la local, como por ejemplo el descrito en Cómo conectar GNS3 2.x a nuestra red local.

- Tenemos nuestra red virtual. Puede ser tan sencilla como para constar de un único router, como en este ejemplo, y tan complicada como para tener decenas de routers y hosts virtuales:

|

| Un solitario router (un Cisco 3745 en este caso, con un montón de interfaces) puebla de momento nuestra topología. |

- Vamos a configurar una interfaz del router con una IP de la LAN de la interfaz virtual VMware Network Adapter VMnet1. Es una de las dos redes virtuales que crea la máquina virtual de GNS3 y que tiene como red 192.168.50.0/24. Podemos ver las interfaces virtuales en Panel de control\Redes e Internet\Conexiones de red.

Configuramos una interfaz del router (FastEthernet0/0, por ejemplo) con una IP del rango de Network Adapter VMnet1 que no esté en uso y levantamos la interfaz. En este ejemplo usaremos la IP 192.168.50.100/24:

R1#conf t

R1(config)#interface fastEthernet 0/0

R1(config-if)#ip address 192.168.50.100 255.255.255.0

R1(config-if)#no shut

*Mar 1 00:17:20.507: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up

*Mar 1 00:17:21.507: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

La interfaz está configurada y levantada.

- Ahora debemos crear un enlace entre el mundo virtual de GNS3 y el mundo real de nuestro PC. El elemento que hará de puente será el objeto Cloud de GNS3, que conectaremos mediante un Ethernet switch virtual al router. Seleccionamos y arrastramos tanto la nube como el switch hacia el área principal y cuando soltemos cada uno de los elementos elegiremos Local Server, que es el valor por defecto.

- Antes de enlazar los elementos hay que configurar la nube: pulsamos con el botón derecho sobre ella, Configure, y en la pestaña Ethernet, apartado Generic Ethernet NIO, elegimos la interfaz que ya debería estar seleccionada por defecto, VMware Network Adapter VMnet1. Pulsamos en Add y luego en OK.

- Ya podemos enlazar el puerto FastEthernet0/0 del router y la interfaz de la nube con el switch. Contra qué puerto del switch vaya cada interfaz es irrelevante. Si tenemos configuraciones con VLANs hay que recordar que debemos poner los puertos del switch en modo dot1q pero para este ejemplo no será necesario tocar nada en el switch:

|

| Conectamos el puerto FastEthernet0/0 al puerto 1 del switch. |

|

| Conectamos la interfaz VMnet1 al puerto 8 del switch. |

|

| La topología final. |

- Ahora comprobamos que desde el router llegamos a la interfaz de la máquina virtual, que tiene la IP 192.168.50.1:

R1#ping 192.168.50.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.1, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 8/11/12 ms

¡Funciona! Ahora queda por ver si podemos llegar al router real de acceso a Internet, que en este caso tiene como puerta de enlace 192.168.1.1:

R1#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Está claro que nuestro router virtual no puede acceder a la red física donde está nuestro PC. Falta una cosa: indicarle por dónde puede acceder hacia fuera, y la forma que tenemos de decírselo es mediante una ruta por defecto apuntando hacia la puerta de enlace de la red de la máquina virtual:

R1#conf t

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.50.128

R1(config)#exit

R1#ping 192.168.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 8/10/12 ms

R1#ping 216.58.201.35

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 216.58.201.35, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 40/43/44 ms

Ya podemos acceder a la puerta de enlace de nuestro router físico y al resto de nuestra red. Incluso hemos podido hacer ping a una IP de Internet.

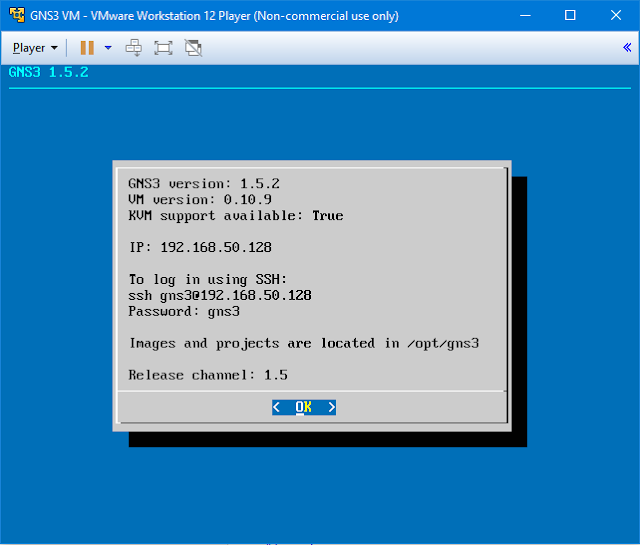

¡OJO!, como puede verse en la configuración, la puerta de enlace para la red de la máquina virtual es 192.168.50.128 y no 192.168.50.1. Se ve claramente en la pantalla de inicio de la máquina virtual:

Ahora ya hay visibilidad entre la red virtual simulada y nuestra red física, con todas las posibilidades que ello conlleva: acceso a internet desde la red simulada, envío de tráfico de syslog y SNMP a un servidor en nuestro PC...